SSO là gì? SSO là giải pháp đăng nhập một lần, cho phép người dùng truy cập nhiều ứng dụng mà không cần nhập lại mật khẩu. Phương pháp này giúp tiết kiệm thời gian, tăng cường bảo mật và dễ dàng kiểm soát quyền truy cập. Bài viết dưới đây của TopOnTech sẽ giúp bạn hiểu rõ hơn về SSO login là gì, lợi ích, cách đăng nhập và các loại hệ thống xác thực tập trung (SSO).

>>> Xem thêm:

- OWASP là gì? 10 lỗ hổng và rủi ro bảo mật hàng đầu theo OWASP

- Cyber Security là gì? Tổng hợp 9 loại Cyber Security phổ biến hiện nay

- SQL injection là gì? 4 cách phòng chống SQL injection hiệu quả

- DDoS là gì? Dấu hiệu, cách ngăn chặn và xử lý hiệu quả

- Tối ưu website bằng AI là gì? Cách tối ưu SEO và các công cụ AI

- Cách tạo chatbot AI bán hàng đa kênh hiệu quả, chi tiết

SSO là gì?

SSO Single Sign-On là một phương thức đăng nhập cho phép người dùng chỉ cần xác thực một lần duy nhất để có thể truy cập vào nhiều hệ thống, ứng dụng hoặc dịch vụ khác nhau mà không cần đăng nhập lại từng nơi. Thay vì phải ghi nhớ và nhập nhiều tài khoản, SSO giúp đơn giản hóa quá trình đăng nhập, tiết kiệm thời gian và nâng cao tính bảo mật. Giải pháp này ngày càng được nhiều doanh nghiệp và tổ chức ứng dụng để cải thiện trải nghiệm người dùng và quản lý truy cập hiệu quả hơn.

Ví dụ dễ hiểu nhất là hệ sinh thái của Google. Khi đăng nhập vào tài khoản Google, bạn có thể sử dụng Gmail, Google Drive, Google Docs, YouTube… mà không cần đăng nhập lại từng ứng dụng.

>> Xem thêm:

- HSTS là gì? Nguyên lý hoạt động, cách bật, tắt của cơ chế bảo mật HSTS

- Chứng chỉ SSL là gì? Giải pháp bảo mật tối ưu cho website & dữ liệu người dùng

- PCI DSS là gì? Vai trò và 12 yêu cầu tuân thủ bảo mật PCI DSS

Tầm quan trọng của SSO là gì?

SSO giúp người dùng đăng nhập một lần nhưng có thể truy cập nhiều ứng dụng khác mà không cần nhập lại thông tin. Điều này mang lại nhiều lợi ích vượt trội như:

Nâng cao an toàn cho mật khẩu

Khi không sử dụng SSO, người dùng phải ghi nhớ nhiều mật khẩu khác nhau, dễ khiến họ chọn mật khẩu đơn giản hoặc dùng chung cho nhiều tài khoản. Điều này gây rủi ro bảo mật cao. SSO giúp giảm thiểu tình trạng quên mật khẩu, tạo điều kiện cho người dùng thiết lập một mật khẩu mạnh, có thể dùng chung cho nhiều trang web khác nhau.

Nâng cao hiệu suất

Nhân viên thường phải đăng nhập vào nhiều ứng dụng của công ty bằng từng tài khoản riêng. Việc này mất nhiều thời gian và không hiệu quả khi phải nhập tên đăng nhập và mật khẩu nhiều lần. SSO giúp đơn giản hóa quá trình đăng nhập, cho phép truy cập nhanh hơn vào các ứng dụng và tài nguyên mà vẫn đảm bảo mức độ bảo mật cao.

Tối ưu chi phí

Khi phải nhớ nhiều mật khẩu, nhân viên trong doanh nghiệp dễ quên thông tin đăng nhập. Điều này khiến họ thường xuyên phải yêu cầu hỗ trợ để lấy lại hoặc đổi mật khẩu, làm tăng gánh nặng cho đội ngũ IT. Việc sử dụng SSO giúp giảm số lần quên mật khẩu, nhờ đó giảm tải công việc hỗ trợ và tiết kiệm chi phí cho doanh nghiệp.

Nâng cao bảo mật

SSO giúp giảm số lượng mật khẩu mà mỗi người dùng phải quản lý, từ đó dễ dàng kiểm soát quyền truy cập vào các dữ liệu khác nhau. Điều này giảm thiểu nguy cơ các sự cố bảo mật liên quan đến mật khẩu và hỗ trợ doanh nghiệp tuân thủ các quy định về bảo vệ thông tin.

Cải thiện trải nghiệm người dùng tốt hơn

Các nhà cung cấp ứng dụng trên đám mây dùng SSO để giúp người dùng đăng nhập dễ dàng và quản lý thông tin đăng nhập thuận tiện hơn. Nhờ vậy, người dùng chỉ cần nhớ ít mật khẩu mà vẫn có thể truy cập an toàn vào các ứng dụng và dữ liệu cần thiết để làm việc hàng ngày. Trong bối cảnh số lượng nền tảng và tài khoản ngày càng gia tăng, việc hiểu rõ SSO là gì giúp doanh nghiệp lựa chọn đúng công cụ nhằm tối ưu hóa trải nghiệm người dùng.

>>> Xem thêm:

- SOC là gì? Tìm hiểu Security Operations Center (SOC)

- Bảo mật website là gì? Tầm quan trọng và cách giữ cho website an toàn

- RFI là gì? Vai trò của yêu cầu thông tin trong kinh doanh

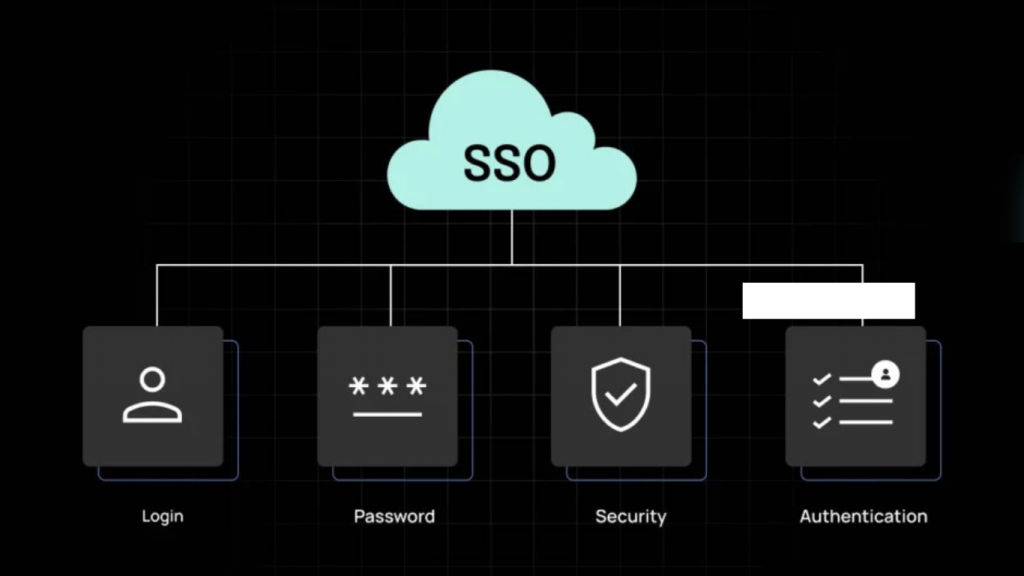

4 thành phần chính trong hệ thống SSO là gì?

Hệ thống SSO hoạt động nhờ sự phối hợp giữa 4 thành phần chính sau:

Nhà cung cấp danh tính (Identity Provider)

Identity Provider (viết tắt IdP) là nhà cung cấp danh tính có nhiệm vụ xác minh người dùng. Khi ai đó đăng nhập, IdP sẽ kiểm tra thông tin như tên đăng nhập và mật khẩu để xác nhận quyền truy cập hợp lệ.

Một số IdP được sử dụng rộng rãi hiện nay gồm Google, Facebook, Microsoft, Okta và Auth0. Sau khi xác minh thành công, IdP sẽ gửi thông tin xác thực đến các ứng dụng mà người dùng muốn truy cập.

Nhà cung cấp dịch vụ (Service Provider)

Service Provider (viết tắt SP) là các ứng dụng, nền tảng hoặc hệ thống mà người dùng muốn sử dụng. SP sẽ dựa vào thông tin xác thực do Identity Provider (IdP) cung cấp để cho phép người dùng truy cập mà không cần phải đăng nhập lại. Đây là cách hoạt động điển hình trong các hệ thống xác thực một lần, thường được tìm hiểu khi doanh nghiệp bắt đầu quan tâm đến SSO là gì và cách triển khai hiệu quả.

Phiên làm việc (Session)

Phiên làm việc là khoảng thời gian bắt đầu từ lúc người dùng đăng nhập thành công cho đến khi đăng xuất hoặc hệ thống tự động kết thúc phiên. Trong suốt thời gian này, hệ thống ghi nhớ thông tin đăng nhập, cho phép người dùng truy cập các ứng dụng liên quan mà không cần nhập lại tài khoản và mật khẩu.

Mã xác thực (Token)

Token là một đoạn mã được mã hóa, dùng để đại diện cho phiên làm việc của người dùng. Khi Identity Provider (IdP) xác nhận danh tính thành công, hệ thống sẽ tạo ra token này và gửi cho Service Provider (SP). SP sử dụng token để kiểm tra và xác nhận danh tính người dùng mỗi khi họ truy cập vào các dịch vụ khác nhau.

>> Xem thêm:

- HTTPS là gì? Điểm khác nhau giữa HTTP và HTTP? Tại sao nên sử dụng HTTPS?

- DNS over HTTPS là gì? Cách kích hoạt

- Mã hóa tiêu chuẩn TLS là gì? Chức năng & cơ chế hoạt động

Quy trình hoạt động của SSO

Để hiểu rõ hơn về SSO là gì, bạn cần biết được cách thức hoạt động của hệ thống này. Về cơ bản, SSO cho phép người dùng truy cập nhiều ứng dụng một cách dễ dàng và an toàn chỉ với một lần đăng nhập mà không cần nhập lại mật khẩu. Quá trình này gồm các bước như sau:

- Truy cập ứng dụng: Người dùng mở một ứng dụng hoặc hệ thống đã được tích hợp SSO.

- Yêu cầu đăng nhập: Hệ thống SSO yêu cầu người dùng nhập tên đăng nhập và mật khẩu qua một giao diện chung.

- Xác thực thông tin: Sau khi nhận thông tin, SSO kiểm tra và xác thực danh tính người dùng. Nếu đúng, SSO cho phép truy cập và chuyển hướng đến ứng dụng.

- Truy cập ứng dụng khác: Khi người dùng muốn mở ứng dụng khác trong hệ thống SSO, ứng dụng đó sẽ gửi yêu cầu xác thực đến SSO.

- Kiểm tra phiên hoặc token: Hệ thống SSO xác minh phiên làm việc hoặc mã token trước đó để đảm bảo người dùng vẫn còn hợp lệ.

- Cấp quyền truy cập: Nếu hợp lệ, SSO sẽ xác nhận danh tính và cho phép người dùng truy cập vào các chức năng hoặc dữ liệu được phân quyền.

>>> Xem thêm:

- Top 20 phần mềm chatbot tốt nhất, miễn phí, phổ biến hiện nay

- Hướng dẫn tạo website bán hàng bằng WordPress miễn phí, đơn giản

- Viết app Android/iOS dễ dàng, không cần biết lập trình

Phân loại hệ thống xác thực tập trung (SSO)

Dựa vào các tiêu chuẩn và giao thức xác thực người dùng, SSO được phân thành nhiều loại khác nhau. Mỗi loại có cách thức hoạt động và ưu điểm riêng. Việc nắm rõ các dạng triển khai này sẽ giúp bạn hiểu sâu hơn bản chất của SSO là gì và lựa chọn giải pháp phù hợp với hệ thống của mình.

SAML (Ngôn ngữ đánh dấu xác thực bảo mật)

Đây là một giao thức dùng XML để các ứng dụng trao đổi thông tin xác thực với dịch vụ SSO. SAML giúp bảo mật tốt và linh hoạt hơn vì các ứng dụng không cần phải lưu trữ mật khẩu hay thông tin đăng nhập của người dùng.

Ưu điểm:

- Hỗ trợ xác thực một lần (SSO) trong môi trường doanh nghiệp rất tốt.

- Cho phép đăng xuất tập trung (Single Logout – SLO) giữa nhiều ứng dụng.

- Có thể mở rộng và tích hợp với các hệ thống lớn như ADFS, Okta, Azure AD.

- Dùng định dạng XML có thể ký số và mã hóa, giúp bảo mật mạnh mẽ.

- Không yêu cầu lưu mật khẩu người dùng trên ứng dụng (chỉ truyền Assertion đã được ký).

Nhược điểm:

- Phức tạp trong triển khai do cần cấu hình metadata giữa các hệ thống.

- Payload lớn (XML-based) nên kém tối ưu cho thiết bị di động và API.

- Không thân thiện với môi trường frontend hiện đại (SPA, ứng dụng di động).

- Giao thức cũ, không còn được ưu tiên trong các hệ thống mới phát triển.

>> Xem thêm: SAML SSO là gì? Cơ chế xác thực một lần duy nhất 2025

OAuth (Xác thực mở)

OAuth cho phép các ứng dụng truy cập dữ liệu người dùng từ trang web khác mà không cần nhập lại mật khẩu. Thay vào đó, các ứng dụng sử dụng OAuth để nhận được quyền truy cập vào dữ liệu được bảo vệ. OAuth thiết lập sự tin tưởng giữa các ứng dụng thông qua API, cho phép ứng dụng gửi và nhận các yêu cầu xác thực theo một quy trình bảo mật đã định sẵn.

Ưu điểm:

- Được thiết kế cho ủy quyền truy cập thay mặt người dùng, rất phù hợp với API, microservices.

- Hoạt động tốt trên web, mobile, cloud, và dịch vụ bên thứ ba.

- Hỗ trợ nhiều “grant types” khác nhau (Authorization Code, Client Credentials…) linh hoạt theo ngữ cảnh.

- Có thể giới hạn phạm vi truy cập cụ thể thông qua “scopes”.

Nhược điểm:

- Không đảm nhiệm xác thực người dùng, chỉ xử lý phần ủy quyền → cần kết hợp OIDC nếu muốn SSO.

- Dễ triển khai sai, dẫn đến rủi ro bảo mật (phơi bày token, CSRF, redirect leak…).

- Không có tiêu chuẩn logout cụ thể → người dùng khó kiểm soát đăng xuất trên nhiều hệ thống.

- Không hỗ trợ session management bản địa như các giao thức xác thực khác.

OIDC (OpenID Connect)

OIDC cho phép người dùng sử dụng cùng một thông tin đăng nhập để truy cập nhiều trang web khác nhau. Nhà cung cấp dịch vụ sẽ chịu trách nhiệm xác thực thông tin đăng nhập này. Thay vì chỉ gửi mã xác thực cho bên thứ ba, các ứng dụng web dùng OIDC để lấy thêm thông tin và xác minh chính xác danh tính người dùng. Khi tìm hiểu về SSO là gì, OIDC thường được nhắc đến như một giao thức hiện đại, đóng vai trò quan trọng trong việc triển khai xác thực tập trung.

Ưu điểm:

- Là mở rộng của OAuth 2.0, bổ sung chức năng xác thực người dùng qua “ID Token”.

- Phù hợp để triển khai đăng nhập một lần (SSO) và đăng nhập qua mạng xã hội.

- Dễ tích hợp, sử dụng định dạng JWT và giao tiếp qua REST/JSON hiện đại.

- Hỗ trợ lấy thông tin hồ sơ người dùng (email, tên, avatar…) một cách tiêu chuẩn.

- Có khả năng mở rộng với nhiều tiện ích như: session management, multifactor authentication.

Nhược điểm:

- Vẫn còn thiếu thống nhất về cách xử lý đăng xuất (logout, session revocation).

- Dễ bị nhầm lẫn với OAuth nếu không hiểu rõ hai tầng xác thực và ủy quyền.

- Một số nhà cung cấp IdP có thể không tuân thủ đúng chuẩn OIDC đầy đủ.

- Cần có hiểu biết về OAuth trước để cấu hình đúng OIDC.

Kerberos

Kerberos là một hệ thống xác thực giúp các thiết bị hoặc người dùng trên mạng xác nhận danh tính của nhau một cách an toàn. Hệ thống này dùng kỹ thuật mã hóa để bảo vệ thông tin nhận dạng khi được gửi giữa máy chủ, máy khách và trung tâm quản lý khóa, tránh bị truy cập trái phép. Trong các tài liệu tìm hiểu về SSO là gì, Kerberos thường được nhắc đến như một trong những giao thức lâu đời và nền tảng cho việc xây dựng mô hình xác thực tập trung trong môi trường nội bộ.

Ưu điểm:

- Bảo mật rất mạnh trong mạng nội bộ (LAN/WAN) với mô hình sử dụng vé (ticket).

- Quản lý phiên chặt chẽ, không cần gửi lại mật khẩu sau khi đăng nhập lần đầu.

- Là nền tảng xác thực chính trong các hệ thống Windows (Active Directory).

- Giao thức nhanh và hiệu quả trong môi trường nội bộ có kiểm soát.

Nhược điểm:

- Không phù hợp cho môi trường Internet/public web.

- Cần đồng bộ thời gian chặt chẽ giữa client, KDC và server → dễ lỗi nếu lệch giờ.

- Không tương thích tốt với hệ thống web hiện đại hoặc ứng dụng di động.

- Cấu hình phức tạp, phụ thuộc vào Active Directory hoặc hệ thống KDC riêng.

| Tiêu chí | SAML | OAuth 2.0 | OpenID Connect (OIDC) | Kerberos |

| Loại giao thức | Xác thực (Authentication) | Ủy quyền (Authorization) | Xác thực dựa trên OAuth | Xác thực sử dụng vé (ticket) |

| Định dạng token | XML (SAML assertions) | JSON (Access token – thường là JWT) | JSON (ID token – bắt buộc là JWT) | Binary (Ticket Granting Ticket – TGT) |

| Giao tiếp trình duyệt | Có (qua trình duyệt, redirect) | Có | Có | Không (Dùng trong nội bộ doanh nghiệp) |

| Tương thích API/mobile | Hạn chế (không phù hợp cho mobile) | Rất phù hợp | Rất phù hợp | Không phù hợp |

| Xác thực người dùng | Có | Không (Chỉ ủy quyền) | Có (ID token cung cấp thông tin user) | Có |

| Use case phổ biến | SSO cho ứng dụng doanh nghiệp (SaaS) | Ủy quyền truy cập API | Đăng nhập tài khoản Google/Facebook | Môi trường Windows, Domain nội bộ |

| Tính mở rộng | Tốt với hệ thống lớn (đa IdP) | Cao | Cao | Hạn chế, chỉ trong hệ thống nội bộ |

| Độ phức tạp triển khai | Cao (cần hiểu XML, IdP/SP rõ ràng) | Trung bình (tùy scope, flow sử dụng) | Trung bình – Cao | Cao, yêu cầu Active Directory, KDC |

| Độ bảo mật | Rất cao (nếu triển khai đúng) | Phụ thuộc vào cấu hình token & scope | Cao (nhờ ID token chuẩn hóa JWT) | Rất cao – dùng trong doanh nghiệp |

| Thời gian phản hồi | Tương đối chậm (XML payload nặng) | Nhanh hơn nhiều (JSON nhẹ) | Nhanh – dựa trên OAuth + JSON | Rất nhanh (truyền ticket nội bộ) |

>>> Xem thêm:

- Brute Force là gì? Nguyên nhân và cách phòng chống hiệu quả

- Lỗ hổng bảo mật là gì? Tìm hiểu về lỗ hổng website và cách ngăn chặn hiệu quả

>> Xem thêm:

- Vulnerability assessment là gì? Giải pháp rà quét và quản lý lỗ hổng bảo mật

- React Native là gì? Cách lập trình ứng dụng iOS & Android

- WCAG là gì? Nguyên tắc về khả năng tiếp cận nội dung website

SSO có thật sự an toàn không?

Câu trả lời là có. Sau khi tìm hiểu SSO là gì, nhiều người sẽ thấy đây là một giải pháp đăng nhập tiện lợi và an toàn, nếu được triển khai và quản lý đúng cách. Người dùng dễ dàng truy cập vào nhiều hệ thống chỉ với một lần đăng nhập, đồng thời hỗ trợ tạo và lưu mật khẩu mạnh hơn. Tuy nhiên, trong một số trường hợp SSO vẫn tiềm ẩn một số rủi ro và thách thức nhất định.

Rủi ro và thách thức khi đăng nhập SSO

Rủi ro

- Rò rỉ thông tin đăng nhập: Nếu tài khoản chính dùng để đăng nhập SSO bị hacker chiếm đoạt, kẻ xấu có thể truy cập toàn bộ các dịch vụ liên kết mà không cần nhập thêm mật khẩu khác. Điều này làm tăng nguy cơ mất kiểm soát hệ thống và dữ liệu.

- Tấn công vào token xác thực: Nếu token bị đánh cắp hoặc giả mạo, hacker có thể mạo danh người dùng để truy cập vào các dịch vụ được bảo vệ, dẫn đến rủi ro về bảo mật nghiêm trọng.

Thách thức

- Phụ thuộc vào hệ thống xác thực duy nhất: Nếu hệ thống SSO hoặc nhà cung cấp dịch vụ xác thực (IdP) gặp sự cố hoặc bị tấn công, người dùng sẽ không thể đăng nhập vào bất kỳ ứng dụng nào.

- Khó khăn khi triển khai ở quy mô lớn: Việc triển khai không chỉ tốn nhiều thời gian mà còn đòi hỏi nguồn lực kỹ thuật chuyên sâu để đảm bảo hệ thống hoạt động hiệu quả và an toàn.

3 Phương pháp bảo mật tài khoản SSO là gì?

- Kết hợp với xác thực hai yếu tố (2FA): Việc sử dụng SSO nên đi kèm với xác thực hai yếu tố để nâng cao mức độ an toàn. Ngoài mật khẩu, người dùng cần nhập thêm mã OTP hoặc xác nhận qua ứng dụng bảo mật. Ngay cả khi mật khẩu bị rò rỉ, lớp bảo vệ thứ hai này vẫn giúp ngăn chặn truy cập trái phép.

- Theo dõi hoạt động đăng nhập: Hệ thống nên có cơ chế giám sát đăng nhập để phát hiện những hành vi đáng nghi. Ví dụ như đăng nhập từ vị trí lạ, thời điểm bất thường hoặc nhiều lần nhập sai mật khẩu. Khi phát hiện rủi ro, hệ thống có thể tự động cảnh báo hoặc tạm khóa tài khoản để bảo vệ người dùng.

- Giới hạn thời gian hiệu lực của token: Token xác thực chỉ nên có hiệu lực trong một khoảng thời gian nhất định. Sau thời gian đó, người dùng cần thực hiện xác thực lại. Việc này giúp giảm thiểu rủi ro nếu token bị đánh cắp hoặc lạm dụng.

>> Xem thêm:

- CSP là gì? Tổng hợp thông tin chính sách bảo mật nội dung từ A – Z

- PKI là gì? Tổng quan về Public Key Infrastructure

- Thiết kế website bằng AI (trí tuệ nhân tạo) miễn phí

Single Log-Out (SLO) là gì?

Một trong những yếu tố bảo mật quan trọng nhưng ít được nhắc đến trong các hệ thống SSO là khả năng đăng xuất đồng bộ (Single Log-Out – SLO). Cơ chế này đóng vai trò then chốt trong việc đảm bảo tất cả các phiên đăng nhập đều được hủy bỏ an toàn khi người dùng đăng xuất. Khi tìm hiểu SSO là gì ở góc độ vận hành thực tế, SLO là một thành phần không thể thiếu để đảm bảo tính toàn vẹn phiên làm việc.

Single Log-Out (SLO) (hay còn gọi là đăng xuất đồng bộ) – là cơ chế cho phép người dùng đăng xuất khỏi tất cả các dịch vụ đã đăng nhập thông qua SSO, chỉ bằng một thao tác duy nhất.

Điều này đặc biệt quan trọng trong môi trường doanh nghiệp hoặc hệ sinh thái số nơi người dùng truy cập nhiều dịch vụ khác nhau thông qua cùng một phiên đăng nhập. Nếu không có cơ chế SLO, việc đăng xuất khỏi một dịch vụ sẽ không ảnh hưởng đến các phiên đăng nhập khác, tiềm ẩn nguy cơ rò rỉ phiên, bị chiếm đoạt quyền truy cập hoặc sử dụng trái phép.

Cơ chế hoạt động của SLO

SLO hoạt động dựa trên sự phối hợp giữa Nhà cung cấp danh tính (IdP) và các Nhà cung cấp dịch vụ (SP). Khi người dùng thực hiện đăng xuất:

- IdP nhận yêu cầu đăng xuất và gửi tín hiệu (logout request) đến tất cả các SP đang có phiên hoạt động.

- Mỗi SP sẽ xác thực và hủy bỏ phiên của người dùng tại dịch vụ của mình.

SSO khác gì so với các hình thức quản lý truy cập khác?

Dưới đây là nội dung so sánh SSO và các hình thức quản lý truy cập phổ biến khác để bạn có thể hiểu rõ điểm khác biệt và vai trò của từng phương pháp trong việc bảo mật và trải nghiệm người dùng.

SSO và quản lý danh tính liên kết (FIM)

FIM là gì?

FIM viết tắt của Federated Identity Management (Quản lý danh tính liên kết) là một hệ thống cho phép nhiều ứng dụng từ các nhà cung cấp khác nhau chia sẻ và xác thực danh tính người dùng. Nói cách khác, người dùng chỉ cần đăng nhập một lần để truy cập vào nhiều ứng dụng khác nhau mà không cần đăng nhập lại. Việc xác thực sẽ được thực hiện thông qua một nhà cung cấp danh tính đáng tin cậy.

Sự khác nhau giữa FIM và SSO là gì?

- Quản lý danh tính liên kếT (FIM): Hỗ trợ truy cập vào nhiều hệ thống từ các nhà cung cấp khác nhau chỉ với một lần đăng nhập.

- Đăng nhập một lần (SSO): SSO là một phần của FIM, chỉ hoạt động trong phạm vi các ứng dụng thuộc cùng một hệ thống hoặc nhà cung cấp.

SSO và xác thực đa yếu tố (MFA)

MFA viết tắt của Multi-Factor Authentication (Xác thực đa yếu tố) là cách xác minh danh tính người dùng từ hai bước trở lên.

Sự khác nhau giữa MFA và SSO là gì?

- Đăng nhập một lần (SSO): Người dùng đăng nhập một lần để truy cập nhiều ứng dụng, vừa tiện lợi vừa giảm bớt gánh nặng ghi nhớ mật khẩu.

- Xác thực đa yếu tố (MFA): Người dùng cần thực hiện thêm một hoặc nhiều bước xác thực để ngăn chặn truy cập trái phép, kể cả khi mật khẩu bị lộ.

SSO vs đăng nhập tương tự

Đăng nhập tương tự là gì?

Đăng nhập tương tự là phương thức lưu trữ và đồng bộ thông tin đăng nhập trên nhiều thiết bị. Giải pháp này hoạt động như một trình quản lý mật khẩu, giúp người dùng truy cập nhanh vào các ứng dụng khác mà không cần nhập lại từng tài khoản, mật khẩu.

So sánh sự khác nhau giữa SSO và đăng nhập tương tự

- Đăng nhập một lần (SSO): Chỉ cần đăng nhập một lần để sử dụng nhiều ứng dụng mà không phải xác thực lại.

- Đăng nhập tương tự: Vẫn phải đăng nhập từng lần, nhưng thông tin đã được lưu nên chỉ cần xác nhận lại, không phải tự nhập thủ công.

>> Xem thêm:

- GDPR là gì? Quy định về luật bảo vệ dữ liệu của EU

- SSL và TLS khác nhau ở điểm nào? Đâu là giao thức bảo mật tốt nhất hiện nay

- TLS 1.2 là gì? Giao thức bảo mật đáng tin cậy trong thời đại số

- Cách sử dụng AI trong phát triển phần mềm như thế nào?

Câu hỏi thường gặp về SSO là gì

1. SSO Login là gì?

SSO Login là phương thức cho phép người dùng đăng nhập một lần duy nhất để truy cập vào nhiều ứng dụng hoặc dịch vụ khác nhau mà không cần phải nhập lại thông tin tài khoản và mật khẩu.

2. SSO Viettel là gì?

SSO Viettel là hệ thống đăng nhập cho phép người dùng chỉ cần đăng nhập một lần duy nhất để truy cập đồng thời nhiều ứng dụng và dịch vụ trong hệ sinh thái của Viettel.

3. Cách đăng nhập SSO?

- Bước 1 – Truy cập trang đăng nhập SSO: Mở trình duyệt và vào trang đăng nhập của hệ thống SSO bạn muốn sử dụng.

- Bước 2 – Nhập thông tin tài khoản: Điền tên đăng nhập và mật khẩu của bạn vào các trường yêu cầu.

- Bước 3 – Xác thực (nếu có): Nhập mã xác thực bổ sung như OTP hoặc xác thực đa yếu tố.

4. Nếu một ứng dụng bị lỗi xác thực SSO thì các ứng dụng khác có bị ảnh hưởng không?

Không. Vì SSO là lớp xác thực, còn ứng dụng vẫn vận hành độc lập. Tuy nhiên, nếu hệ thống xác thực trung tâm (như máy chủ SAML, IdP) gặp lỗi thì có thể ảnh hưởng tới toàn bộ quá trình đăng nhập.

5. SSO hỗ trợ được ứng dụng mobile không?

Có. OIDC hoặc OAuth 2.0 là lựa chọn tối ưu cho ứng dụng mobile hoặc SPA (Single Page Application). SAML thường không phù hợp cho ứng dụng di động do payload lớn và khó triển khai.

6. SSO có phù hợp cho doanh nghiệp nhỏ?

Có. Việc sử dụng SSO sẽ giúp giảm quản lý tài khoản thủ công, giảm chi phí hỗ trợ kỹ thuật. Có thể dùng giải pháp miễn phí như Google SSO, Microsoft Entra ID Free, hoặc đơn giản là đăng nhập qua Google/Facebook nếu là ứng dụng cho khách hàng.

Sau khi xác thực, bạn sẽ được chuyển đến trang chính hoặc ứng dụng liên kết mà không cần nhập lại thông tin.Trong thời đại công nghệ phát triển mạnh mẽ, việc hiểu rõ SSO là gì và áp dụng hệ thống xác thực tập trung (SSO) đúng cách sẽ là bước đi chiến lược giúp tổ chức nâng cao năng lực bảo mật và tối ưu hiệu suất làm việc. SSO Single Sign-On không chỉ là giải pháp giúp đơn giản hóa việc đăng nhập, mà còn là công cụ quan trọng trong việc bảo vệ tài khoản và tăng hiệu quả vận hành cho doanh nghiệp.

TopOnTech là đơn vị tiên phong trong lĩnh vực chuyển đổi số toàn diện, cung cấp các giải pháp thiết kế website, phát triển ứng dụng, và xây dựng hệ thống quản trị tối ưu cho doanh nghiệp.

TopOnTech nổi bật với các gói dịch vụ linh hoạt, cá nhân hóa theo từng nhu cầu cụ thể, giúp doanh nghiệp dễ dàng tiếp cận công nghệ, tối ưu vận hành và nâng cao trải nghiệm khách hàng. Với định hướng “Công nghệ vì con người”, TopOnTech không chỉ mang lại hiệu quả kỹ thuật mà còn tạo kết nối cảm xúc giữa thương hiệu và người dùng.

Khách hàng quan tâm đến các giải pháp số của TopOnTech có thể tìm hiểu thêm tại trang Tin tức.

ĐẶT LỊCH TƯ VẤN VÀ NHẬN GÓI AUDIT WEBSITE MIỄN PHÍ NGAY HÔM NAY tại: https://topon.tech/en/contact/

Thông tin liên hệ TopOnTech:

- Hotline: 0906 712 137

- Email: long.bui@toponseek.com

- Địa chỉ: 31 Hoàng Diệu, Phường 12, Quận 4, Thành phố Hồ Chí Minh, Việt Nam