CSRF là gì? Đây là một hình thức tấn công mạng nguy hiểm cho phép hacker giả mạo yêu cầu từ phía người dùng đã đăng nhập, nhằm chiếm quyền thao tác trên website mà không cần sự cho phép của họ. CSRF không chỉ ảnh hưởng đến người dùng cuối mà còn đe dọa trực tiếp đến bảo mật và uy tín của doanh nghiệp. Trong bài viết này, hãy cùng TopOnTech tìm hiểu CSRF là gì, cách hoạt động và các phương pháp phòng tránh hiệu quả để bảo vệ website toàn diện.

>>> Xem thêm bài viết:

- Phần mềm ứng dụng là gì?

- Pentest là gì? Những thông tin cần biết về Kiểm thử xâm nhập

- Viết phần mềm theo yêu cầu tại HCM, thiết kế chuyên nghiệp, đa dạng nền tảng

- Vulnerability assessment là gì? Giải pháp rà quét và quản lý lỗ hổng bảo mật

- SQL injection là gì? Cách ngăn chặn và phòng chống tấn công SQL injection hiệu quả

CSRF là gì?

CSRF (Cross-Site Request Forgery) là một hình thức tấn công mạng, trong đó kẻ tấn công lợi dụng sự tin cậy của một trang web vào trình duyệt của người dùng. Cụ thể, khi người dùng đã đăng nhập vào một trang web, trình duyệt sẽ lưu thông tin đăng nhập (cookie) để duy trì trạng thái đăng nhập. Mỗi khi người dùng gửi yêu cầu đến máy chủ, cookie này sẽ tự động được gửi kèm theo để xác thực.

Tuy nhiên, nếu hệ thống xác thực chỉ dựa vào cookie mà không có các biện pháp bảo vệ bổ sung, kẻ tấn công có thể tạo ra một trang web giả mạo hoặc chèn mã độc vào trang web khác. Khi người dùng truy cập vào những trang này, trình duyệt đang đăng nhập sẽ vô tình gửi các yêu cầu đến trang web thật. Kết quả là người dùng có thể thực hiện các hành động ngoài ý muốn, như chuyển tiền, đổi mật khẩu hoặc xóa dữ liệu, mà không hề hay biết.

>>> Xem thêm:

- XSS là gì? Cách kiểm tra và ngăn chặn tấn công XSS hiệu quả

- SOC là gì? Tìm hiểu Security Operations Center (SOC)

- OWASP là gì? 10 lỗ hổng và rủi ro bảo mật hàng đầu theo OWASP

- Dịch vụ thiết kế website tại Đà Nẵng uy tín, chuyên nghiệp, cao cấp

- Dịch vụ thiết kế website theo yêu cầu cao cấp, chuẩn SEO

Cách thức hoạt động của CSRF

CSRF hoạt động bằng cách lợi dụng sự tin cậy của một ứng dụng web dành cho trình duyệt của người dùng đã được xác thực. Kẻ tấn công sẽ lợi dụng phiên làm việc hợp lệ của người dùng, để gửi yêu cầu giả mạo đến máy chủ, từ đó đánh lừa hệ thống xử lý những hành động không mong muốn mà người dùng không hay biết.

Thông thường, sau khi người dùng đăng nhập thành công, trình duyệt sẽ lưu lại phiên làm việc dưới dạng cookie, giúp hệ thống nhận diện người dùng trong các tương tác tiếp theo mà không cần đăng nhập lại.

Do đó, nếu một ứng dụng web tồn tại lỗ hổng CSRF, kẻ tấn công có thể lợi dụng cookie phiên đăng nhập còn hiệu lực để thực hiện các hành vi nguy hiểm như thay đổi thông tin cá nhân, thiết lập lại mật khẩu hay thậm chí là chiếm quyền điều khiển tài khoản của người dùng (bao gồm cả tài khoản có đặc quyền cao như quản trị viên).

Ví dụ minh họa:

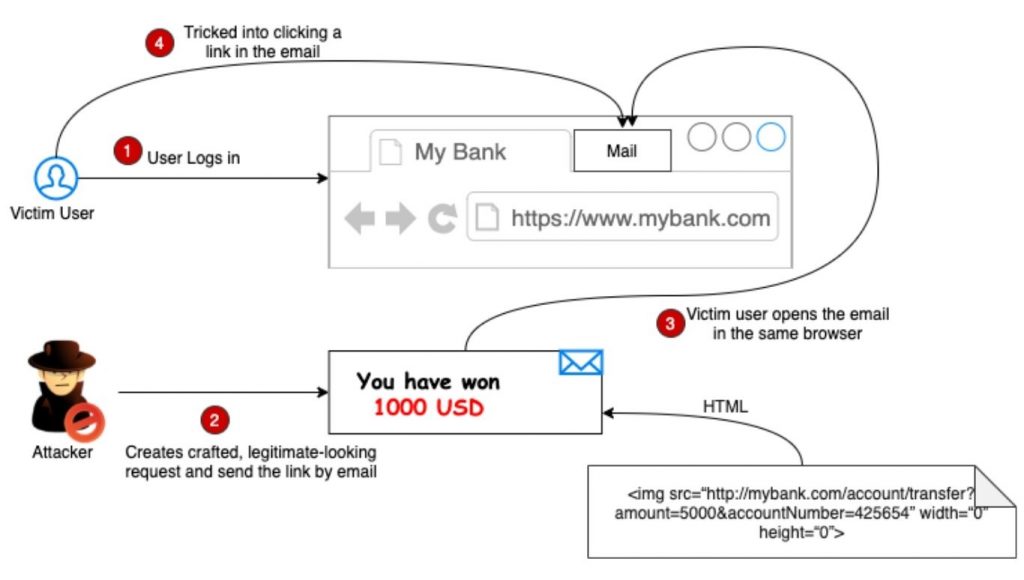

Bạn thường xuyên sử dụng một trang web ngân hàng trực tuyến (ví dụ: https://mybank.com). Trang web này cho phép bạn thực hiện các giao dịch chuyển tiền.

Tấn công CSRF diễn ra như sau:

- Người dùng đăng nhập vào website ngân hàng, thực hiện giao dịch, sau đó không đăng xuất.

- Trong lúc đó, hacker tạo một website giả mạo: http://hack-trang-web.com, chèn đoạn mã HTML độc hại:

<img src=”http://mybank.com/account/transfer?amount=1000&accountNumber=425654″ width=”O”height=”0″>

- Hacker sẽ gửi một email, link trong bình luận, tin nhắn mạng xã hội,… để lừa người dùng vào trang web giả mạo này.

- Khi người dùng truy cập trang giả, trình duyệt sẽ tự động gửi yêu cầu đến ngân hàng kèm theo phiên đăng nhập cookie đang còn hiệu lực. Vì lúc này bạn vẫn đang ở trạng thái đăng nhập tại đường dẫn https://mybank.com.

Nếu ngân hàng không kiểm tra nguồn yêu cầu hoặc không yêu cầu xác nhận bổ sung, máy chủ sẽ xử lý yêu cầu hợp lệ như bình thường, và tiền sẽ bị chuyển đi mà bạn không hay biết.

>>> Xem thêm:

- Thiết kế phần mềm theo yêu cầu tại Hà Nội chuyên nghiệp, giá tốt

- Chi phí thiết kế app, duy trì app trên CH Play, App Store 2025

- Phân biệt Penetration Testing và Vulnerability Assessment

- Thiết kế website bán hàng online bứt phá thứ hạng, tăng doanh thu

Mức độ nguy hiểm của CSRF đối với người dùng

CSRF là một trong những hình thức tấn công có thể gây ra hậu quả nghiêm trọng cho người dùng, đặc biệt khi nó được thực hiện trên các trang web liên quan đến tài chính, dữ liệu cá nhân hoặc các hệ thống quản trị. Dưới đây là một số trường hợp cho thấy CSRF nguy hiểm đến mức nào:

– Thao túng hành động mà không cần sự đồng ý của người dùng: Người dùng có thể bị ép thực hiện các hành động như chuyển tiền, thay đổi mật khẩu, xóa tài khoản… mà hoàn toàn không hay biết, vì mọi thao tác đều diễn ra ngầm qua phiên đăng nhập có sẵn.

– Lợi dụng sự tin cậy giữa trình duyệt và máy chủ: CSRF không cần đánh cắp mật khẩu hay thông tin đăng nhập. Nó lợi dụng việc trình duyệt tự động gửi cookie đã lưu để qua mặt hệ thống xác thực.

– Không có dấu hiệu rõ ràng để người dùng phát hiện: Khác với các cuộc tấn công khác như phishing (giả mạo trang web), CSRF hoạt động âm thầm trong nền, không yêu cầu người dùng phải điền thông tin hay nhấp vào cảnh báo đáng ngờ.

– Gây tổn thất tài chính hoặc mất dữ liệu cá nhân: Trong các hệ thống ngân hàng, ví điện tử, hoặc quản lý tài khoản, CSRF có thể bị lợi dụng để chiếm đoạt tiền bạc, chỉnh sửa thông tin cá nhân, hoặc làm lộ dữ liệu quan trọng.

– Khó tự bảo vệ nếu hệ thống không có biện pháp phòng chống: Người dùng khó có thể tự phát hiện hoặc ngăn chặn CSRF nếu trang web không triển khai các biện pháp bảo mật như CSRF Token, xác thực hai bước, hoặc xác minh hành động.

>>> Xem thêm:

- Top 20 công ty thiết kế app uy tín, chất lượng nhất Việt Nam 2025

- Quy trình thiết kế app mobile bán hàng đơn giản, chi tiết từ A – Z

- Nguyên nhân và cách khắc phục lỗi bảo mật khi vào web

- Dịch vụ thiết kế website chuẩn SEO chuyên nghiệp tối ưu chuyển đổi

Cách phòng chống CSRF hiệu quả

Trong bối cảnh người dùng ngày càng phụ thuộc vào các nền tảng website để thực hiện giao dịch, lưu trữ dữ liệu và quản lý thông tin cá nhân, việc bảo vệ hệ thống khỏi các cuộc tấn công CSRF đã trở thành yêu cầu bắt buộc.

Để đối phó hiệu quả với mối đe dọa này, cả hệ thống máy chủ lẫn người dùng đều cần phối hợp thực hiện các biện pháp bảo mật phù hợp:

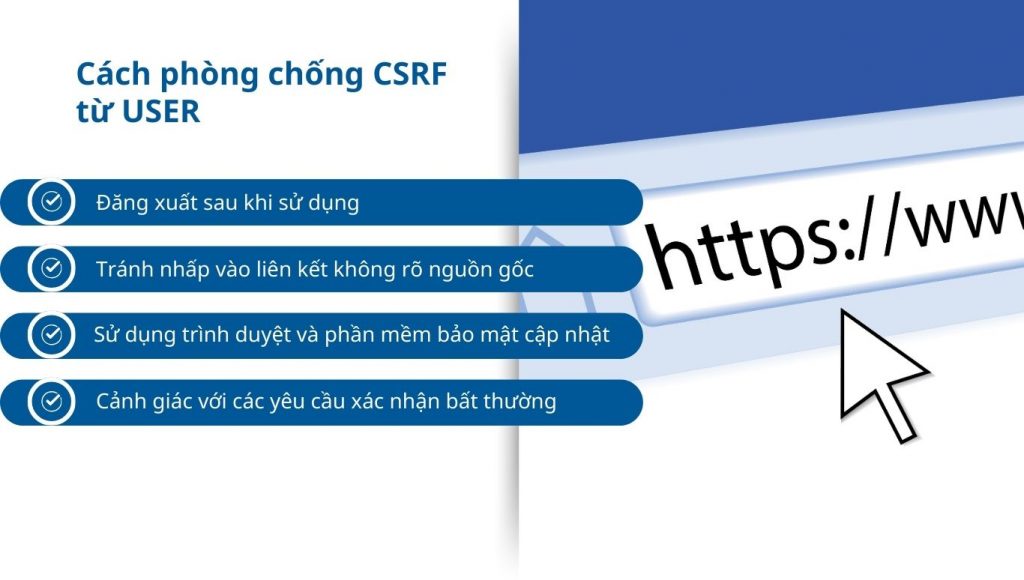

Cách phòng tránh từ User

Người dùng là lớp bảo vệ đầu tiên, nhưng cũng thường là điểm yếu dễ bị khai thác nếu không được hướng dẫn đúng cách. Dưới đây là một số cách để người dùng bảo vệ bản thân:

- Đăng xuất sau khi sử dụng: Luôn đăng xuất khỏi các tài khoản sau khi sử dụng, đặc biệt trên các thiết bị công cộng hoặc khi sử dụng mạng không an toàn.

- Tránh nhấp vào liên kết không rõ nguồn gốc: Không nên nhấp vào các liên kết trong email, tin nhắn hoặc trang web không rõ ràng, đặc biệt khi đã đăng nhập vào các dịch vụ quan trọng như ngân hàng hoặc mạng xã hội.

- Sử dụng trình duyệt và phần mềm bảo mật cập nhật: Đảm bảo rằng trình duyệt và phần mềm diệt virus luôn được cập nhật để bảo vệ khỏi các lỗ hổng bảo mật mới nhất.

- Cảnh giác với các yêu cầu xác nhận bất thường: Khi nhận được yêu cầu xác nhận hoặc thay đổi thông tin cá nhân, người dùng nên kiểm tra kỹ lưỡng để đảm bảo tính hợp lệ của yêu cầu.

>>> Tham khảo thêm:

- Bảo mật website là gì? Tầm quan trọng và cách bảo vệ website hiệu quả

- Chứng chỉ SSL là gì? Giải pháp bảo mật tối ưu cho website & dữ liệu người dùng

- RFI là gì? Vai trò của yêu cầu thông tin trong kinh doanh

- Top 10 công ty thiết kế website chuyên nghiệp, uy tín nhất Việt Nam

Cách phòng tránh từ Server

Mặc dù người dùng có thể chủ động phòng tránh ở một mức độ nhất định, nhưng trách nhiệm chính trong việc ngăn chặn tấn công CSRF vẫn thuộc về các nhà phát triển và đơn vị quản lý hệ thống website.

Dưới đây là một số cách để an toàn và bảo mật từ Server:

- Sử dụng CSRF Token: Tạo ra một token ngẫu nhiên cho mỗi phiên làm việc và yêu cầu token này phải được gửi kèm theo mỗi yêu cầu thay đổi dữ liệu. Máy chủ sẽ kiểm tra token để xác minh tính hợp lệ của yêu cầu, từ đó đảm bảo rằng hành động được thực hiện một cách hợp pháp.

- Thiết lập SameSite Cookies: Thiết lập cấu hình thuộc tính SameSite cho cookie để hạn chế việc gửi cookie trong các yêu cầu từ các nguồn không đáng tin cậy. Điều này giúp ngăn chặn việc kẻ tấn công lợi dụng cookie của người dùng để thực hiện các hành động trái phép.

- Kiểm tra Origin và Referer Headers: Máy chủ nên kiểm tra lại hai trường header Origin và Referer trong mỗi yêu cầu để đảm bảo rằng yêu cầu đến từ nguồn hợp lệ. Nếu các header này không khớp với nguồn đáng tin cậy, máy chủ có thể từ chối xử lý yêu cầu.

- Sử dụng CAPTCHA và OTP: Áp dụng các biện pháp xác thực bổ sung như CAPTCHA hoặc mã OTP cho các hành động nhạy cảm như: thay đổi thông tin cá nhân hoặc giao dịch tài chính,… để đảm bảo rằng yêu cầu được thực hiện bởi người dùng thực sự.

- Áp dụng xác thực đa yếu tố (MFA): Yêu cầu người dùng xác thực qua nhiều bước, chẳng hạn như: nhập mật khẩu và mã xác nhận gửi qua điện thoại, để tăng cường bảo mật. MFA giúp giảm thiểu rủi ro khi một lớp bảo mật bị xâm phạm.

>>> Tham khảo thêm:

- Hướng dẫn cách bảo mật cho website WordPress từ A – Z

- So sánh các phiên bản WCAG: Sự khác biệt về các tiêu chí

- PCI DSS là gì? Vai trò và 12 yêu cầu tuân thủ bảo mật PCI DSS

- Dịch vụ thiết kế website chuyên nghiệp, chuẩn SEO, tối ưu hiệu quả

Câu hỏi thường gặp

CSRF token là gì và dùng để làm gì?

CSRF token là một chuỗi ngẫu nhiên được tạo ra để xác minh tính hợp lệ của các yêu cầu từ phía người dùng. Việc sử dụng CSRF token giúp ngăn chặn các cuộc tấn công CSRF bằng cách xác thực mỗi yêu cầu gửi đến máy chủ.

CSRF có xảy ra với phương thức GET không?

Có, CSRF GET có thể xảy ra nếu ứng dụng web cho phép thay đổi dữ liệu hoặc thực hiện hành động qua phương thức GET mà không cần xác thực bổ sung. Vì vậy, nên tránh sử dụng GET cho các thao tác nhạy cảm.

Làm sao để phòng tránh CSRF trong API?

Để tránh CSRF in API, nên sử dụng các phương pháp bảo mật như CSRF token, xác thực theo cơ chế JWT hoặc yêu cầu CORS chính xác. Đối với API RESTful, nên ưu tiên xác thực theo hướng token-based thay vì session-based.

Qua bài viết trên, TopOnTech đã cung cấp cái nhìn toàn diện về khái niệm CSRF là gì, cách thức kẻ tấn công lợi dụng phiên làm việc của người dùng, cho đến các biện pháp phòng tránh hiệu quả từ cả phía người dùng lẫn hệ thống website. Việc hiểu rõ và áp dụng những phương pháp này không chỉ giúp bảo vệ thông tin và tài sản cá nhân, mà còn góp phần duy trì sự ổn định và an toàn cho toàn bộ hệ thống.

TopOnTech là đơn vị tiên phong trong lĩnh vực chuyển đổi số toàn diện, cung cấp các giải pháp thiết kế website, phát triển ứng dụng, và xây dựng hệ thống quản trị tối ưu cho doanh nghiệp.

TopOnTech nổi bật với các gói dịch vụ linh hoạt, cá nhân hóa theo từng nhu cầu cụ thể, giúp doanh nghiệp dễ dàng tiếp cận công nghệ, tối ưu vận hành và nâng cao trải nghiệm khách hàng. Với định hướng “Công nghệ vì con người”, TopOnTech không chỉ mang lại hiệu quả kỹ thuật mà còn tạo kết nối cảm xúc giữa thương hiệu và người dùng.

Khách hàng đang quan tâm đến các giải pháp số toàn diện từ TopOnTech, vui lòng truy cập tại trang Tin tức để khám phá thêm thông tin chi tiết và cơ hội ứng dụng vào doanh nghiệp của bạn.

ĐẶT LỊCH TƯ VẤN VÀ NHẬN GÓI AUDIT WEBSITE MIỄN PHÍ NGAY HÔM NAY tại: https://topon.tech/en/contact/

Thông tin liên hệ TopOnTech:

- Website: https://topon.tech/vi/

- Hotline: 0906 712 137

- Email: long.bui@toponseek.com

- Địa chỉ: 31 Hoàng Diệu, Phường 12, Quận 4, Thành phố Hồ Chí Minh, Việt Nam

>>> Xem thêm các bài viết khác:

- AES là gì? Tiêu chuẩn mã hóa dữ liệu và các chế độ hoạt động của AES

- RSA là gì? Cách mã hóa RSA hoạt động và ứng dụng trong chữ ký số

- Brute Force là gì? Nguyên nhân và cách phòng chống hiệu quả

- Mã hóa đầu cuối (End-to-end encryption) là gì? Cách hoạt động của E2EE như thế nào?

- Cyber Security là gì? Tổng hợp 9 loại Cyber Security phổ biến hiện nay

- Báo giá thiết kế website chuyên nghiệp, trọn gói, chi tiết