Trong thời đại công nghệ số, bảo mật thông tin là yếu tố then chốt đối với mọi cá nhân và tổ chức. Một trong những phương pháp phổ biến để đảm bảo tính toàn vẹn dữ liệu là sử dụng thuật toán băm – Secure Hash Algorithm. Vậy SHA là gì, cơ chế hoạt động ra sao và vì sao lại quan trọng trong lĩnh vưc bảo mật? Cùng TOT tìm hiểu chi tiết trong bài viết này.

>>> Xem thêm các bài viết:

- CSRF là gì? Kỹ thuật tấn công và cách phòng chống CSRF hiệu quả

- Nguyên nhân và cách khắc phục lỗi bảo mật khi vào web

- Pentest là gì? Những thông tin cần biết về Kiểm thử xâm nhập

- PKI là gì? Các ứng dụng Public Key Infrastructure phổ biến

- Hướng dẫn tạo website bán hàng bằng WordPress miễn phí, đơn giản

SHA là gì?

Bạn có thể đã từng nghe đến thuật ngữ SHA trong các tài liệu về công nghệ hoặc an toàn thông tin, nhưng chưa thật sự hiểu rõ vai trò của nó. Trước khi tìm hiểu cụ thể về các phiên bản như SHA-1 hay SHA-2, điều quan trọng là cần nắm vững hai khái niệm nền tảng: hàm băm và chữ ký số. Đây chính là cơ sở để SHA được ứng dụng rộng rãi trong các hệ thống bảo mật hiện đại.

Hàm băm (Hash Function)

Hàm băm là một thuật toán dùng để chuyển đổi dữ liệu đầu vào, bất kể độ dài của dữ liệu, thành một chuỗi ký tự có độ dài cố định, gọi là mã băm (hash). Mỗi dữ liệu đầu vào khác nhau sẽ tạo ra một mã băm hoàn toàn khác. Đặc biệt, hàm băm là thuật toán một chiều, nghĩa là không thể đảo ngược để khôi phục lại dữ liệu ban đầu từ mã băm.

Nhờ đặc tính này, hàm băm được sử dụng phổ biến trong việc:

- Lưu trữ và bảo vệ mật khẩu

- Kiểm tra tính toàn vẹn của dữ liệu

- Tạo chữ ký số

- Bảo mật giao dịch trong blockchain

Trong số đó, SHA-256 là một trong những thuật toán băm được dùng rộng rãi nhất hiện nay.

Chữ ký số (Digital Signature)

Dựa trên nguyên lý của hàm băm, chữ ký số được ứng dụng để xác thực danh tính và đảm bảo dữ liệu không bị chỉnh sửa. Một ví dụ điển hình là chứng thư số SSL/TLS, được sử dụng để bảo mật dữ liệu truyền tải trên Internet.

Chứng thư SSL liên kết khóa công khai với danh tính của chủ sở hữu thông qua cơ chế mã hóa bất đối xứng. Chữ ký số do Tổ chức Chứng thực Số (CA) phát hành sẽ xác nhận tính hợp lệ của chứng thư. Nếu nội dung chứng thư bị thay đổi, chữ ký số sẽ không còn hợp lệ, từ đó giúp phát hiện giả mạo và đảm bảo kết nối an toàn.

Vậy SHA là gì?

SHA (Secure Hash Algorithm) là một họ các thuật toán băm mật mã, được thiết kế để biến dữ liệu đầu vào thành một chuỗi ký tự có độ dài cố định. Mục tiêu cốt lõi của SHA là đảm bảo tính toàn vẹn của dữ liệu: chỉ cần một thay đổi rất nhỏ trong dữ liệu gốc cũng sẽ tạo ra một mã băm hoàn toàn khác.

Nhờ đặc điểm này, SHA được ứng dụng rộng rãi trong nhiều lĩnh vực như:

- Mã hóa và lưu trữ mật khẩu

- Xác thực dữ liệu trong blockchain

- Tạo và kiểm tra chữ ký số

- Kiểm tra tính toàn vẹn của tập tin

- Quản lý phiên bản mã nguồn (ví dụ: Git)

>>> Xem thêm:

- Bảo mật website là gì? Tầm quan trọng và cách giữ cho website an toàn

- Hướng dẫn chi tiết cách bảo mật cho website WordPress tốt nhất

- Các chứng chỉ bảo mật website phổ biến

- Dịch vụ thiết kế website tại Đà Nẵng uy tín, chuyên nghiệp, cao cấp

- Dịch vụ thiết kế website theo yêu cầu cao cấp, chuẩn SEO

Các phiên bản phổ biến của SHA

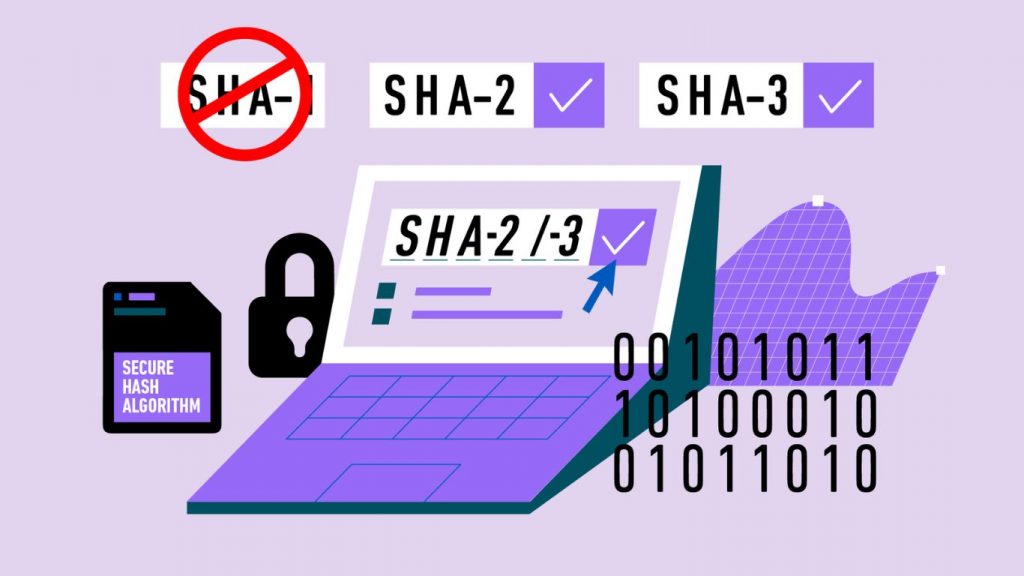

Để hiểu rõ hơn về cách SHA bảo vệ dữ liệu và đảm bảo tính toàn vẹn thông tin, chúng ta cần tìm hiểu các phiên bản khác nhau của thuật toán này. Mỗi phiên bản của SHA được thiết kế để đáp ứng các yêu cầu bảo mật ngày càng cao, với những cải tiến giúp khắc phục hạn chế của phiên bản trước đó. Dưới đây, chúng ta sẽ cùng khám phá các phiên bản phổ biến của SHA, bao gồm SHA-1, SHA-2 và SHA-3 để thấy được sự phát triển và ứng dụng của chúng trong bảo mật dữ liệu ngày nay.

SHA – 1

SHA-1 (Secure Hash Algorithm 1) là thuật toán băm có đầu ra dài 160 bit, được phát triển vào năm 1993 bởi Cơ quan An ninh Quốc gia Hoa Kỳ (NSA). Nó đã được sử dụng rộng rãi trong các ứng dụng bảo mật như chứng chỉ SSL và chữ ký số để xác thực và kiểm tra tính toàn vẹn của dữ liệu. Tuy nhiên, SHA-1 đã bộc lộ lỗ hổng bảo mật nghiêm trọng khi các tấn công va chạm (collision attack) có thể tạo ra hai dữ liệu khác nhau với cùng một mã băm. Chính vì vậy, SHA-1 không còn được coi là an toàn và đã bị thay thế bởi SHA-2 trong nhiều ứng dụng hiện đại. Dù vẫn còn tồn tại trong một số hệ thống cũ, SHA-1 ngày càng ít được sử dụng do các rủi ro bảo mật tiềm ẩn.

>>> Xem thêm:

- Threat Intelligence là gì? Định hướng mới trong lĩnh vực an ninh mạng

- Thiết kế website bán hàng online bứt phá thứ hạng, tăng doanh thu

- Dịch vụ thiết kế website chuẩn SEO chuyên nghiệp tối ưu chuyển đổi

- Top 10 công ty thiết kế website chuyên nghiệp, uy tín nhất Việt Nam

- Dịch vụ thiết kế website chuyên nghiệp, chuẩn SEO, tối ưu hiệu quả

SHA – 2

SHA-2 (Secure Hash Algorithm 2) là một nhóm các thuật toán băm được phát triển như là sự thay thế an toàn hơn cho SHA-1. SHA-2 bao gồm các phiên bản với độ dài băm khác nhau, như SHA-224, SHA-256, SHA-384, và SHA-512, trong đó SHA-256 là phiên bản phổ biến nhất. Các phiên bản này tạo ra mã băm với độ dài lần lượt là 224, 256, 384 và 512 bit, giúp nâng cao mức độ bảo mật so với SHA-1.

SHA-2 sử dụng các phương pháp tính toán phức tạp hơn, giúp đảm bảo rằng mỗi dữ liệu khác nhau sẽ tạo ra một mã băm duy nhất, khó bị tấn công bằng phương pháp va chạm. Nhờ vào tính bảo mật cao, SHA-2 hiện được sử dụng rộng rãi trong nhiều ứng dụng bảo mật như chứng chỉ SSL, xác thực dữ liệu trong blockchain và lưu trữ mật khẩu. SHA-2 vẫn là lựa chọn tiêu chuẩn trong nhiều hệ thống và được coi là một trong những thuật toán băm an toàn nhất hiện nay.

>>> Xem thêm:

- XSS là gì? Cách kiểm tra và ngăn chặn tấn công XSS hiệu quả

- DNS 1.1.1.1 là gì? Hướng dẫn cách cài đặt và thay đổi DNS 1.1.1.1 nhanh chóng

- DNS 8.8.8.8 là gì? Hướng dẫn cách thay đổi DNS 8.8.8.8 dễ dàng

- Dịch vụ thiết kế app theo yêu cầu chuyên nghiệp, uy tín nhất

SHA – 3

SHA-3 (Secure Hash Algorithm 3) là phiên bản mới nhất trong gia đình thuật toán băm SHA, được phát triển bởi Viện Tiêu chuẩn và Công nghệ Quốc gia Mỹ (NIST). Khác với các phiên bản SHA trước đó (SHA-1 và SHA-2), SHA-3 sử dụng một cấu trúc hoàn toàn mới gọi là Keccak, mang lại khả năng bảo mật cao hơn và khả năng chống lại các kiểu tấn công mới.

SHA-3 không chỉ cung cấp các mức băm tương tự như SHA-2 (256 bit, 512 bit, v.v.), mà còn có các cải tiến về hiệu suất và tính linh hoạt, có thể được sử dụng cho nhiều ứng dụng bảo mật khác nhau bao gồm xác thực dữ liệu, chữ ký số và các hệ thống blockchain. SHA-3 được thiết kế để bổ sung cho SHA-2 chứ không thay thế nó, và hiện đang được nghiên cứu và ứng dụng trong các lĩnh vực yêu cầu bảo mật cao.

>>> Xem thêm:

- Vulnerability assessment là gì? Giải pháp rà quét và quản lý lỗ hổng bảo mật

- WCAG là gì? Cách cải thiện khả năng tiếp cận website của bạn

- Nhận viết phần mềm theo yêu cầu riêng, giá tốt, uy tín

- Báo giá thiết kế website chuyên nghiệp, trọn gói, chi tiết

SHA được dùng để làm gì?

SHA được ứng dụng rộng rãi trong các hệ thống bảo mật và xử lý dữ liệu nhằm đảm bảo tính toàn vẹn và độ an toàn của thông tin. Trong thực tế, SHA thường được sử dụng cho các mục đích sau:

- Bảo mật mật khẩu người dùng: SHA được dùng để băm mật khẩu trước khi lưu trữ, giúp hạn chế nguy cơ lộ thông tin ngay cả khi cơ sở dữ liệu bị tấn công.

- Đảm bảo toàn vẹn dữ liệu: Thuật toán SHA cho phép kiểm tra dữ liệu có bị thay đổi trong quá trình truyền tải hoặc lưu trữ hay không thông qua việc so sánh mã băm.

- Chữ ký số và chứng chỉ SSL/TLS: SHA là thành phần cốt lõi trong quá trình tạo chữ ký số, giúp xác thực website và bảo mật kết nối HTTPS.

- Blockchain và tiền điện tử: Các thuật toán như SHA-256 được sử dụng để liên kết các khối dữ liệu, đảm bảo tính minh bạch và bất biến của blockchain.

- Kiểm tra tính toàn vẹn của file (checksum): SHA cho phép so sánh mã hash để xác nhận file tải về có bị lỗi hoặc bị can thiệp trong quá trình truyền hay không.

SHA có an toàn không?

SHA vẫn được xem là an toàn, nhưng mức độ an toàn phụ thuộc vào phiên bản thuật toán được sử dụng. Các thuật toán cũ như SHA-1 đã được chứng minh là không còn đủ mạnh trước các cuộc tấn công va chạm và hiện không còn được khuyến nghị sử dụng trong các hệ thống bảo mật.

Ngược lại, các phiên bản hiện đại như SHA-256 và SHA-3 vẫn đáp ứng tốt các yêu cầu bảo mật hiện nay. Chúng có khả năng chống va chạm cao, khó bị đảo ngược và được sử dụng rộng rãi trong SSL/TLS, blockchain, lưu trữ mật khẩu và nhiều hệ thống quan trọng khác.

Tuy nhiên, để đảm bảo an toàn tối đa, SHA cần được triển khai đúng cách. Ví dụ, khi băm mật khẩu, SHA nên được kết hợp với salt và các cơ chế bổ trợ khác thay vì sử dụng đơn lẻ. Việc lựa chọn đúng thuật toán và cách triển khai phù hợp đóng vai trò quyết định trong hiệu quả bảo mật của SHA.

Ứng dụng thực tiễn của SHA

Sau khi hiểu về SHA, chúng ta có thể khám phá các ứng dụng thực tiễn của nó trong bảo mật thông tin. SHA không chỉ bảo vệ mật khẩu mà còn đảm bảo tính toàn vẹn của dữ liệu trong blockchain và các hệ thống bảo mật khác. Hãy cùng tìm hiểu về những ứng dụng quan trọng này.

- Ứng dụng mã hóa mật khẩu: SHA được sử dụng để băm mật khẩu, bảo vệ dữ liệu người dùng khỏi các mối đe dọa bảo mật. Mật khẩu không được lưu trực tiếp mà được chuyển thành mã băm duy nhất. Khi người dùng đăng nhập, hệ thống so sánh mã băm của mật khẩu nhập vào với mã đã lưu, từ đó ngăn chặn việc khôi phục mật khẩu gốc và đảm bảo an toàn cho thông tin người dùng.

- Ứng dụng trong chữ ký số, blockchain, SSL, chứng chỉ số: SHA tạo mã băm cho chữ ký số, giúp xác thực danh tính người gửi và đảm bảo dữ liệu không bị chỉnh sửa. Trong blockchain, SHA liên kết các khối dữ liệu, ngăn chặn thay đổi thông tin. Với SSL, SHA bảo vệ dữ liệu khi truyền tải giữa máy chủ và người dùng. Trong chứng chỉ số, SHA giúp xác thực chứng thư và ngăn giả mạo. Nhờ khả năng tạo mã băm duy nhất, SHA là yếu tố cốt lõi trong bảo mật và toàn vẹn dữ liệu.

- SHA trong xác thực dữ liệu và bảo mật hệ thống: SHA giúp xác thực dữ liệu và bảo mật hệ thống bằng cách tạo mã băm duy nhất, kiểm tra tính toàn vẹn khi so sánh mã băm gốc và mới. Trong bảo mật, SHA lưu trữ mật khẩu dưới dạng mã băm, ngăn chặn truy cập trái phép. Với khả năng bảo vệ dữ liệu và hệ thống, SHA là công cụ quan trọng trong bảo mật thông tin.

>>> Xem thêm:

- Phần mềm ứng dụng là gì? Ví dụ, chức năng & các phần mềm hay dùng

- Thiết kế phần mềm theo yêu cầu tại Hà Nội chuyên nghiệp, giá tốt

- Viết phần mềm theo yêu cầu tại HCM, thiết kế chuyên nghiệp, đa dạng nền tảng

SHA có phải là phương pháp mã hóa không?

SHA không phải là phương pháp mã hóa vì nó không cho phép giải mã hoặc phục hồi dữ liệu gốc. Thay vào đó, SHA giúp bảo vệ dữ liệu thông qua việc tạo ra các mã băm duy nhất và không thể đảo ngược, bảo đảm tính toàn vẹn và xác thực trong nhiều hệ thống bảo mật.

Phân biệt giữa hash (hàm băm) và encryption (mã hóa)

Hash (hàm băm) và encryption (mã hóa) là hai kỹ thuật quan trọng trong lĩnh vực bảo mật, nhưng chúng có mục đích và cách hoạt động rất khác nhau:

- Hàm băm là một quá trình một chiều, biến đổi dữ liệu đầu vào thành một chuỗi ký tự có độ dài cố định và không thể đảo ngược. Nó thường được sử dụng để kiểm tra tính toàn vẹn của dữ liệu hoặc lưu trữ mật khẩu một cách an toàn.

- Ngược lại, mã hóa là một quá trình hai chiều, trong đó dữ liệu được mã hóa để bảo vệ thông tin khỏi truy cập trái phép, nhưng vẫn có thể giải mã trở lại dạng ban đầu bằng một khóa giải mã. Mã hóa thường được áp dụng trong các hệ thống truyền thông an toàn như email, ứng dụng nhắn tin hoặc truyền dữ liệu trên Internet.

Ta có thể thấy hash dùng để xác thực và kiểm tra dữ liệu, trong khi encryption giúp bảo vệ và phục hồi dữ liệu khi cần thiết.

>>> Xem thêm:

- Phân biệt Penetration Testing và Vulnerability Assessment

- 25 cách khắc phục lỗi web không thể truy cập hiệu quả

Điểm khác biệt và vai trò riêng biệt của SHA trong bảo mật

SHA (Secure Hash Algorithm) không phải là phương pháp mã hóa mà là thuật toán băm một chiều, dùng để tạo ra một chuỗi mã đại diện duy nhất cho dữ liệu gốc. Khác với mã hóa – có thể giải mã để khôi phục dữ liệu ban đầu – SHA không thể đảo ngược. Trong bảo mật, SHA có vai trò quan trọng trong việc:

- Kiểm tra tính toàn vẹn dữ liệu

- Bảo vệ mật khẩu người dùng

- Xác thực chữ ký số

- Đảm bảo tính nhất quán trong blockchain

Nhờ khả năng đảm bảo dữ liệu không bị sửa đổi hay giả mạo mà không bị phát hiện, SHA trở thành nền tảng quan trọng trong nhiều ứng dụng bảo mật hiện nay.

>>> Xem thêm:

- Top 9 phần mềm thiết kế app miễn phí, chất lượng, dễ dùng nhất

- Top 20 công ty thiết kế app uy tín, chất lượng nhất Việt Nam

- HTTPS là gì? Điểm khác nhau giữa HTTP và HTTPS?

- RFI là gì? Vai trò của yêu cầu thông tin trong kinh doanh

Ưu điểm và nhược điểm của thuật toán SHA

- Ưu điểm: Thuật toán SHA mang lại nhiều ưu điểm nổi bật trong bảo mật thông tin. Trước hết, SHA có tốc độ xử lý nhanh và hiệu quả, phù hợp với cả những hệ thống có lượng dữ liệu lớn. Nhờ vào tính chất một chiều, SHA gần như không thể đảo ngược, giúp bảo vệ dữ liệu gốc khỏi việc bị khôi phục trái phép. Đồng thời, thuật toán này có khả năng phát hiện mọi thay đổi trong dữ liệu, đảm bảo tính toàn vẹn rất cao.

- Nhược điểm: Tuy nhiên, SHA cũng tồn tại một số nhược điểm, đặc biệt là vấn đề bảo mật với các phiên bản cũ như SHA-1. Các nghiên cứu đã chỉ ra rằng SHA-1 có nguy cơ bị tấn công va chạm (collision attack), cho phép kẻ xấu tạo ra hai dữ liệu khác nhau nhưng cho ra cùng một mã băm. Chính vì vậy, các tổ chức và nhà phát triển được khuyến nghị chuyển sang các phiên bản nâng cấp như SHA-256 hoặc SHA-3.

>>> Xem thêm: DDoS là gì? Dấu hiệu, cách ngăn chặn và xử lý hiệu quả

Câu hỏi thường gặp về SHA

SHA-1 là gì?

SHA-1 là một thuật toán băm thuộc họ SHA, tạo ra chuỗi hash 160 bit. Tuy nhiên, SHA-1 hiện không còn được xem là an toàn do đã bị phát hiện lỗ hổng bảo mật.

SHA-256 là gì?

SHA-256 là phiên bản phổ biến nhất thuộc họ SHA-2. Nó tạo ra một giá trị băm có độ dài chính xác là 256 bit (tương đương 64 ký tự). SHA-256 được sử dụng rộng rãi trong nhiều ứng dụng bảo mật, nổi bật nhất là công nghệ blockchain của Bitcoin.

Sự khác biệt chính giữa SHA-1, SHA-256 và SHA-512 là gì?

Sự khác biệt chính nằm ở độ dài của giá trị băm và mức độ bảo mật:

- SHA-1: 160 bit (kém an toàn)

- SHA-256: 256 bit (an toàn, phổ biến)

- SHA-512: 512 bit (an toàn hơn, thường dùng cho các hệ thống đòi hỏi bảo mật cao)

Độ dài băm càng lớn, thuật toán càng an toàn nhưng cũng cần nhiều tài nguyên xử lý hơn.

SHA-3 là gì?

SHA-3 là thế hệ thuật toán băm an toàn mới nhất, được chọn thông qua một cuộc thi công khai do NIST (Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ) tổ chức. Nó có cấu trúc bên trong hoàn toàn khác với SHA-1 và SHA-2, mang lại một phương án thay thế an toàn và đa dạng hơn.

Tóm lại, SHA là thuật toán băm giúp đảm bảo tính toàn vẹn và bảo mật dữ liệu hiệu quả. Nhờ tính một chiều và khả năng chống sửa đổi, SHA được ứng dụng rộng rãi trong mật khẩu, chữ ký số, blockchain và SSL. Việc hiểu rõ SHA là gì sẽ giúp bạn áp dụng đúng và an toàn trong các giải pháp bảo mật hiện đại.

Không phải doanh nghiệp nào cũng có đủ thời gian và chuyên môn để theo dõi, phát hiện và xử lý lỗi bảo mật trên website. TOT mang đến giải pháp toàn diện giúp bạn kiểm tra bảo mật chuyên sâu, phát hiện lỗ hổng tiềm ẩn và triển khai các biện pháp bảo vệ tiên tiến. Cúng tôi đảm bảo website của bạn vận hành mượt mà, tuân thủ các tiêu chuẩn quốc tế như OWASP, GDPR và các quy chuẩn bảo mật ngành, nâng cao uy tín và sự an toàn thông tin trong môi trường số.

TOT là đơn vị tiên phong trong hành trình chuyển đổi số. Chúng tôi mang đến giải pháp thiết kế website, mobile app và viết phần mềm theo yêu cầu với dịch vụ linh hoạt, tối ưu theo đúng nhu cầu của doanh nghiệp.

Lấy cảm hứng từ triết lý “Công nghệ vì con người”, TOT giúp doanh nghiệp vận hành hiệu quả hơn, nâng tầm trải nghiệm khách hàng và tạo dấu ấn bền vững cho thương hiệu.

Thông tin liên hệ TopOnTech (TOT):

📞 Hotline/WhatsApp/Zalo: 0906 712 137

✉️ Email: long.bui@toponseek.com

🏢 Địa chỉ: 31 Đường Hoàng Diệu, Phường Xóm Chiếu, TP. Hồ Chí Minh, Việt Nam

>>> Xem thêm các viết khác:

- AES là gì? Tiêu chuẩn mã hóa dữ liệu và các chế độ hoạt động của AES

- RSA là gì? Cách mã hóa RSA hoạt động và ứng dụng trong chữ ký số

- Brute Force là gì? Nguyên nhân và cách phòng chống hiệu quả

- Mã hóa đầu cuối (End-to-end encryption) là gì? Cách hoạt động của E2EE như thế nào?

- Cyber Security là gì? Tổng hợp 9 loại Cyber Security phổ biến hiện nay

- SQL injection là gì? Cách ngăn chặn và phòng chống tấn công SQL injection hiệu quả